【漏洞與預(yù)防】Windows系統(tǒng)遠(yuǎn)程桌面登錄RDP弱口令漏洞預(yù)防

當(dāng)前位置:點(diǎn)晴教程→知識管理交流

→『 技術(shù)文檔交流 』

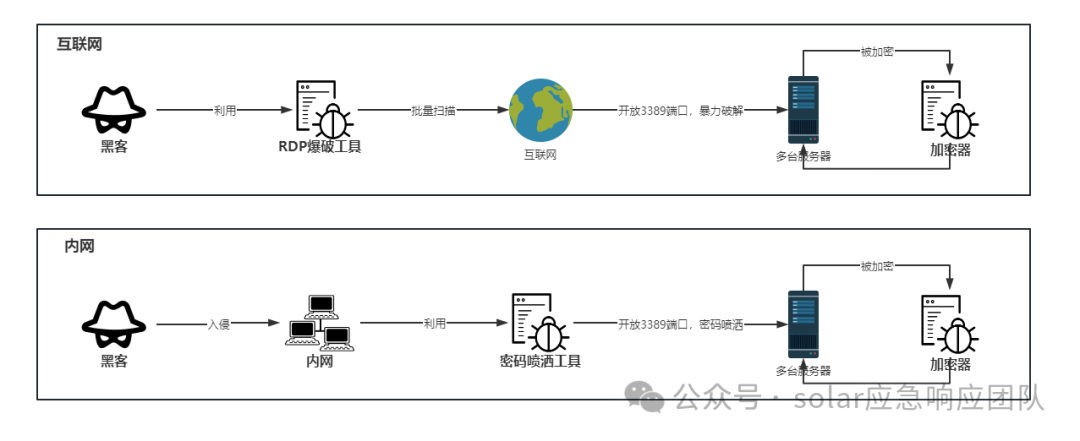

1. 引言Windows系統(tǒng)遠(yuǎn)程桌面協(xié)議(RDP)長期以來一直是勒索軟件攻擊中最常見的初始攻擊向量。根據(jù)2020年Unit 42的《事件響應(yīng)與數(shù)據(jù)泄露報告》,Unit 42對超過1000起安全事件的數(shù)據(jù)進(jìn)行分析后發(fā)現(xiàn),在50%的勒索軟件部署案例中,攻擊者首先通過RDP入侵系統(tǒng)。 而在2021年發(fā)布的《Cortex Xpanse攻擊面威脅報告》中,研究人員指出,RDP暴露在外的占比高達(dá)30%,幾乎是第二常見暴露向量的兩倍以上。這表明RDP暴露不僅為勒索攻擊打開了方便之門,也成為企業(yè)網(wǎng)絡(luò)安全防御中的重大隱患。 2. 典型案例這是一個攻擊者通過暴力破解RDP安裝勒索軟件的案例(外網(wǎng)案例),這次被破解的系統(tǒng)并未使用默認(rèn)的RDP端口。攻擊者在約17分鐘內(nèi)完成了對兩臺設(shè)備(包括一臺域控制器)的勒索軟件安裝。 2.1 時間線

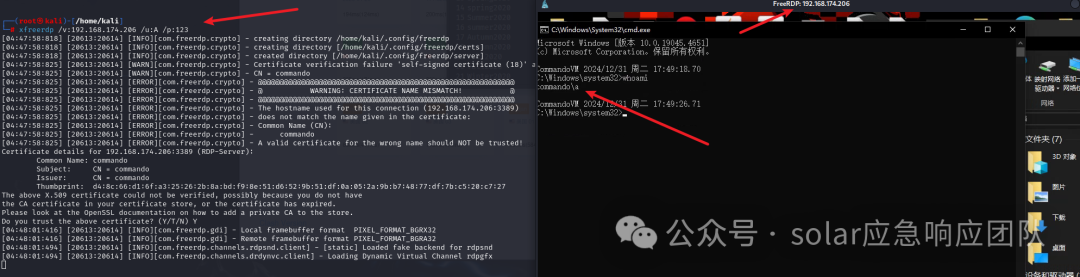

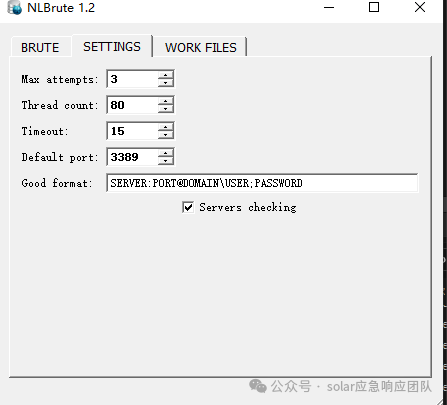

往期文章中我們也介紹了相關(guān)案例,通過對受害者運(yùn)維機(jī)長期的RDP暴力破解后,成功登錄并橫向滲透控制獲取多臺服務(wù)器權(quán)限,最終一并實(shí)施加密,詳情可見【成功案例】RDP暴露引發(fā)的蝴蝶效應(yīng):LockBit組織利用MSF工具及永恒之藍(lán)漏洞進(jìn)行勒索入侵 3. 場景還原3.1 場景設(shè)置本次模擬攻擊場景中,黑客首先利用空間測繪引擎進(jìn)行信息收集,將檢測到開放RDP端口的IP地址匯總為TXT文件,并導(dǎo)入NLBrute工具進(jìn)行密碼爆破,通過高效密碼字典對目標(biāo)服務(wù)器進(jìn)行暴力破解,成功獲取服務(wù)器權(quán)限。隨后,攻擊者使用網(wǎng)絡(luò)識別和密碼噴灑工具對內(nèi)網(wǎng)環(huán)境進(jìn)行深入信息收集,逐步橫向滲透,擴(kuò)大受控機(jī)器的數(shù)量。最終,利用xfreerdp和mstsc工具實(shí)現(xiàn)RDP登錄,并對目標(biāo)系統(tǒng)執(zhí)行實(shí)時勒索加密,完成整個攻擊鏈的模擬。 3.2 攻擊路線圖 3.3 攻擊復(fù)現(xiàn)

4. 工具介紹

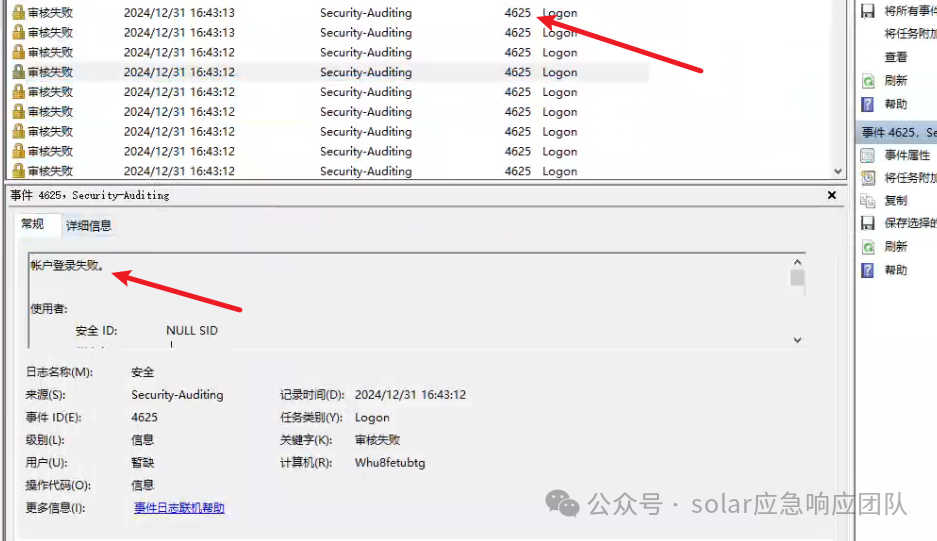

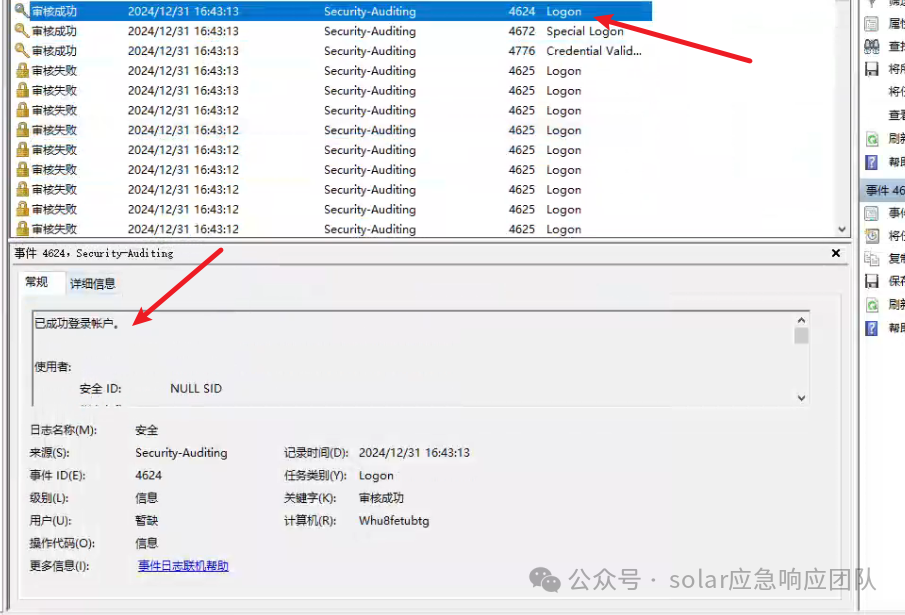

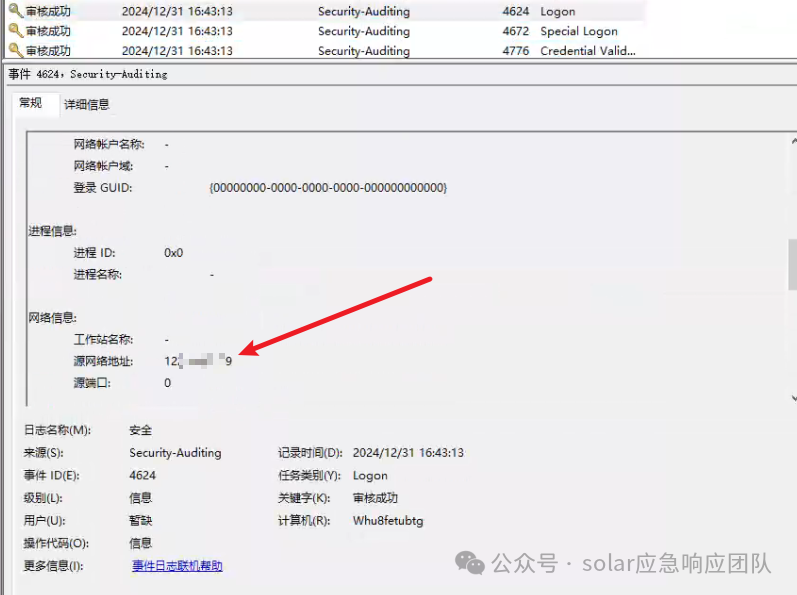

4.1 RDP爆破工具:NLBruteNLBrute 是一款主要用于爆破(Brute Force)遠(yuǎn)程登錄服務(wù)賬號密碼的工具。  4.2 密碼噴灑工具:NetExecNetExec 作為一款可執(zhí)行遠(yuǎn)程命令或進(jìn)行批量管理的工具,通常需要提供遠(yuǎn)程目標(biāo)的“賬號”和“密碼”或其他憑據(jù)來實(shí)現(xiàn)對目標(biāo)系統(tǒng)的遠(yuǎn)程執(zhí)行或管理操作。 4.3 RDP遠(yuǎn)程連接工具:xfreerdpxfreerdp 是開源項目 FreeRDP 提供的一個命令行客戶端工具,用于連接和使用 Microsoft RDP(Remote Desktop Protocol)服務(wù)。它通常運(yùn)行在 Linux/Unix 系統(tǒng)(包括 macOS)上,為用戶在非 Windows 平臺上提供了對 Windows 遠(yuǎn)程桌面的訪問能力。與圖形化的 RDP 客戶端相比,xfreerdp 采用命令行形式,具有一定的靈活性和可腳本化特點(diǎn)。 5. 漏洞詳情5.1 漏洞名稱RDP弱口令漏洞 5.2 漏洞類型弱口令 5.3 漏洞描述遠(yuǎn)程桌面協(xié)議(RDP)默認(rèn)使用3389端口監(jiān)聽,成為攻擊者的主要目標(biāo)之一。通過腳本掃描互聯(lián)網(wǎng)上暴露的3389端口,攻擊者利用RDP弱口令漏洞,通過暴力破解或社會工程學(xué)手段獲取登錄憑證。一旦成功入侵,他們可能植入后門以便后續(xù)訪問,或直接部署勒索軟件進(jìn)行文件加密和系統(tǒng)鎖定。這種攻擊方式利用了弱密碼的安全缺陷,使暴露的RDP服務(wù)成為勒索軟件攻擊的高風(fēng)險入口。 6. 應(yīng)急響應(yīng)排查如果懷疑機(jī)器是通過RDP爆破入侵,可以通過查詢系統(tǒng)日志快速進(jìn)行排查。具體方法是利用Windows自帶的系統(tǒng)日志功能,重點(diǎn)檢索與登錄活動相關(guān)的事件ID,通過分析登錄成功和失敗的日志記錄來定位異常。特別是,當(dāng)檢測到短時間內(nèi)大量連續(xù)的失敗登錄嘗試并伴隨成功登錄記錄時,需要警惕可能的暴力破解行為。此外,還可以結(jié)合登錄時間、來源IP地址等信息,進(jìn)一步分析是否為非法入侵。

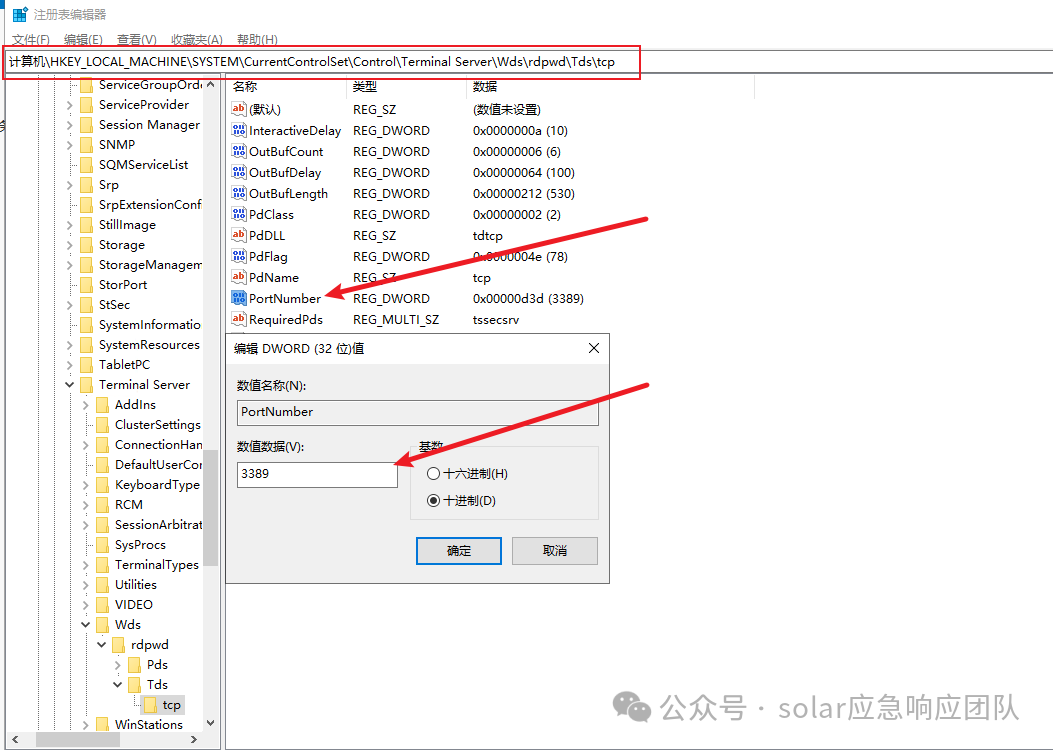

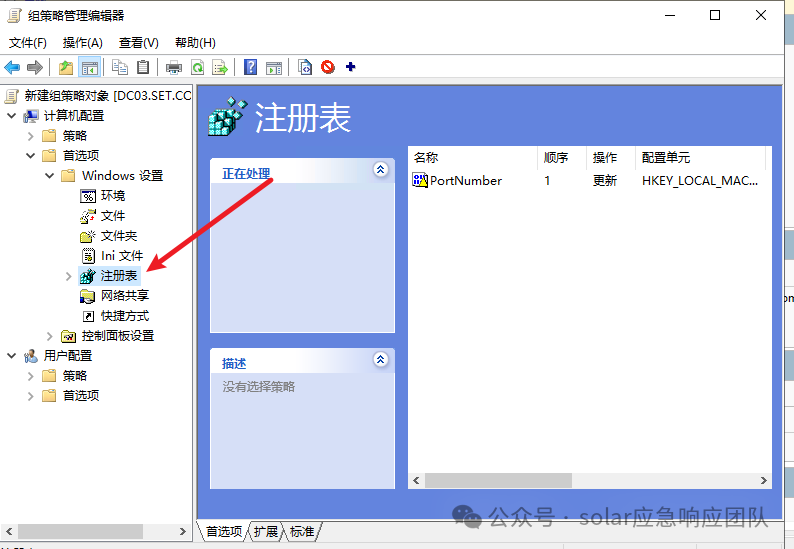

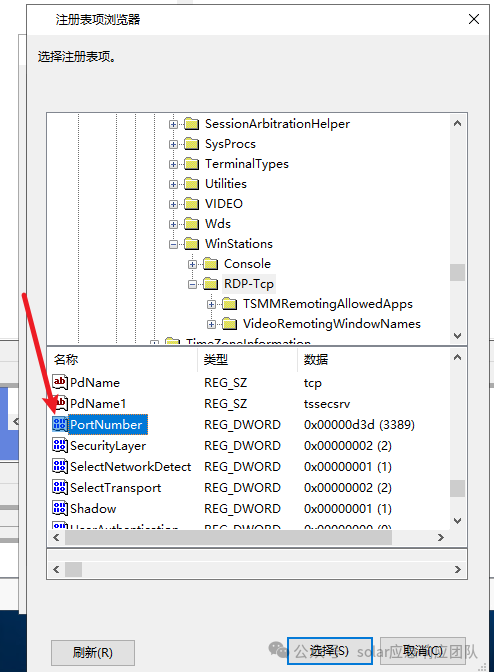

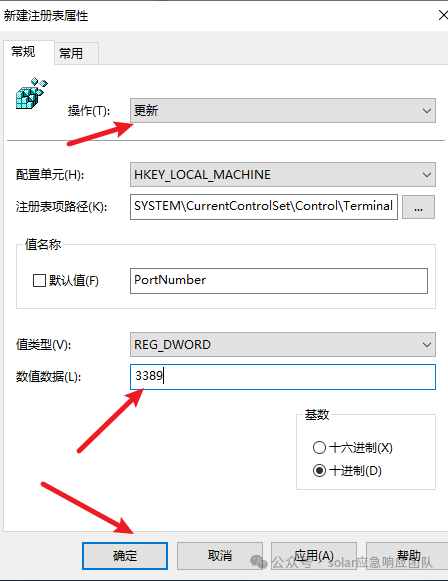

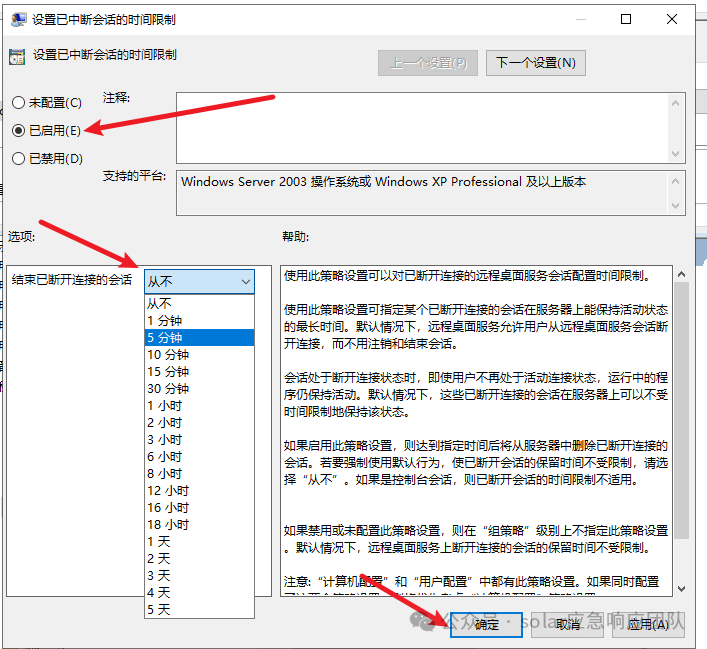

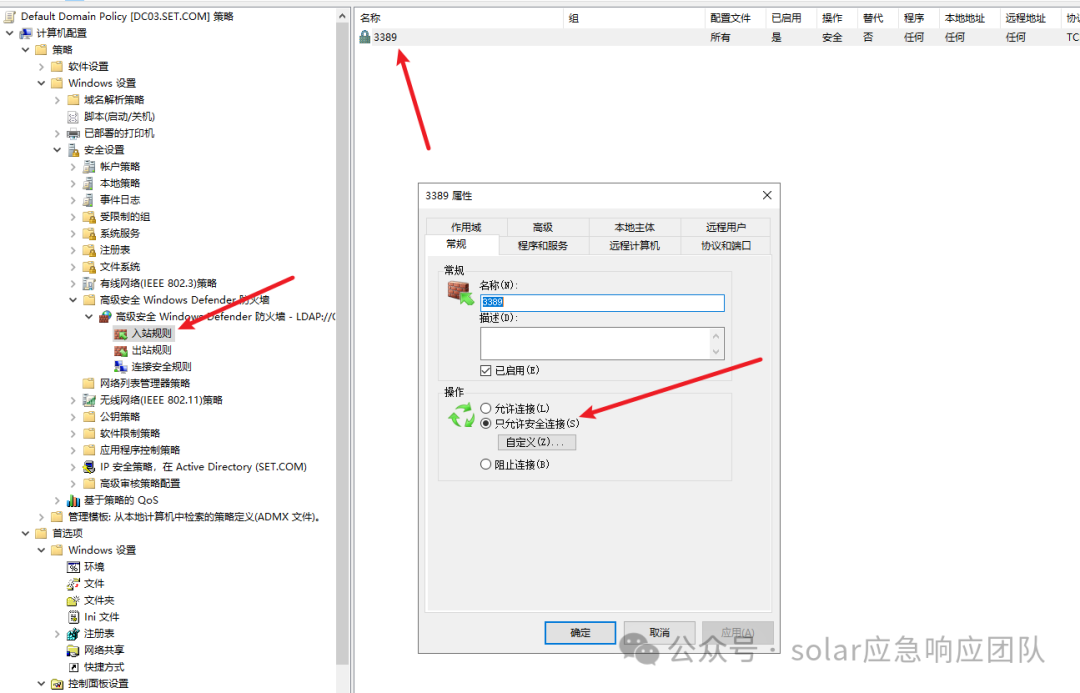

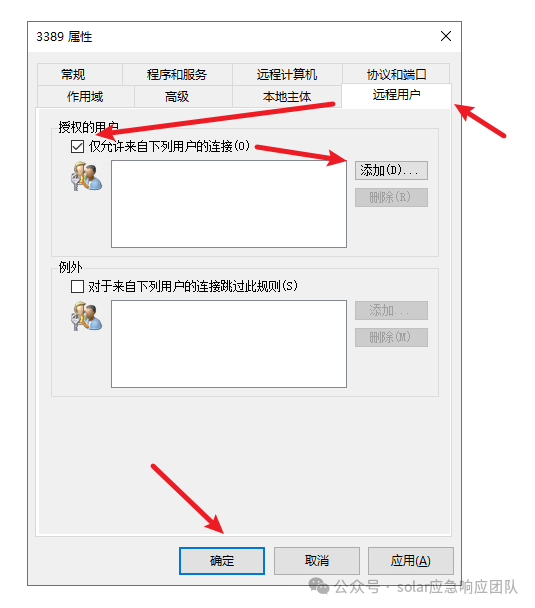

7. 防范措施更改RDP默認(rèn)端口并不能阻止攻擊者,因為我們發(fā)現(xiàn)幾乎所有開放的端口都會被掃描尋找RDP協(xié)議。如果必須通過互聯(lián)網(wǎng)使用RDP,務(wù)必要禁用默認(rèn)賬戶,并確保啟用了多因素認(rèn)證(MFA)。即便如此,我們?nèi)匀唤ㄗh采用更安全的解決方案,比如使用VPN,或通過支持MFA的前端工具(如VMware View或Citrix Workspace)進(jìn)行訪問,以最大限度降低風(fēng)險。

在組策略的以下位置進(jìn)行配置修改

8. 相關(guān)文章https://bullwall.com/how-has-rdp-become-a-ransomware-gateway/ https://www.paloaltonetworks.com/blog/2021/07/diagnosing-the-ransomware-deployment-protocol/ https://thedfirreport.com/2020/07/13/ransomware-again-but-we-changed-the-rdp-port/ 該文章在 2025/1/8 13:08:15 編輯過 |

關(guān)鍵字查詢

相關(guān)文章

正在查詢... |